Fortigate에는 타 벤더사 장비들과 다르게

VDOM이라는 기능, 개념이 존재합니다.

1개의 장비 안에 가상으로 2~3개 처럼 여러개로 나누어서 제 각각의 기능을 할 수 있는 기능입니다.

그렇다고 가상화는 아닙니다. 가상화용 Fortigate는 따로 있습니다.

예를 들면 1번 2번 포트는 NAT모드로, 3번 4번 포트는 TP모드로 쓸 수 있습니다.

다른 장비들도 이렇게 구성은 가능하지만 Fortigate의 VDOM은 완벽한 다른 장비처럼 보이게 하여

각각 부수적인 기능도 다르게 설정할 수 있습니다.

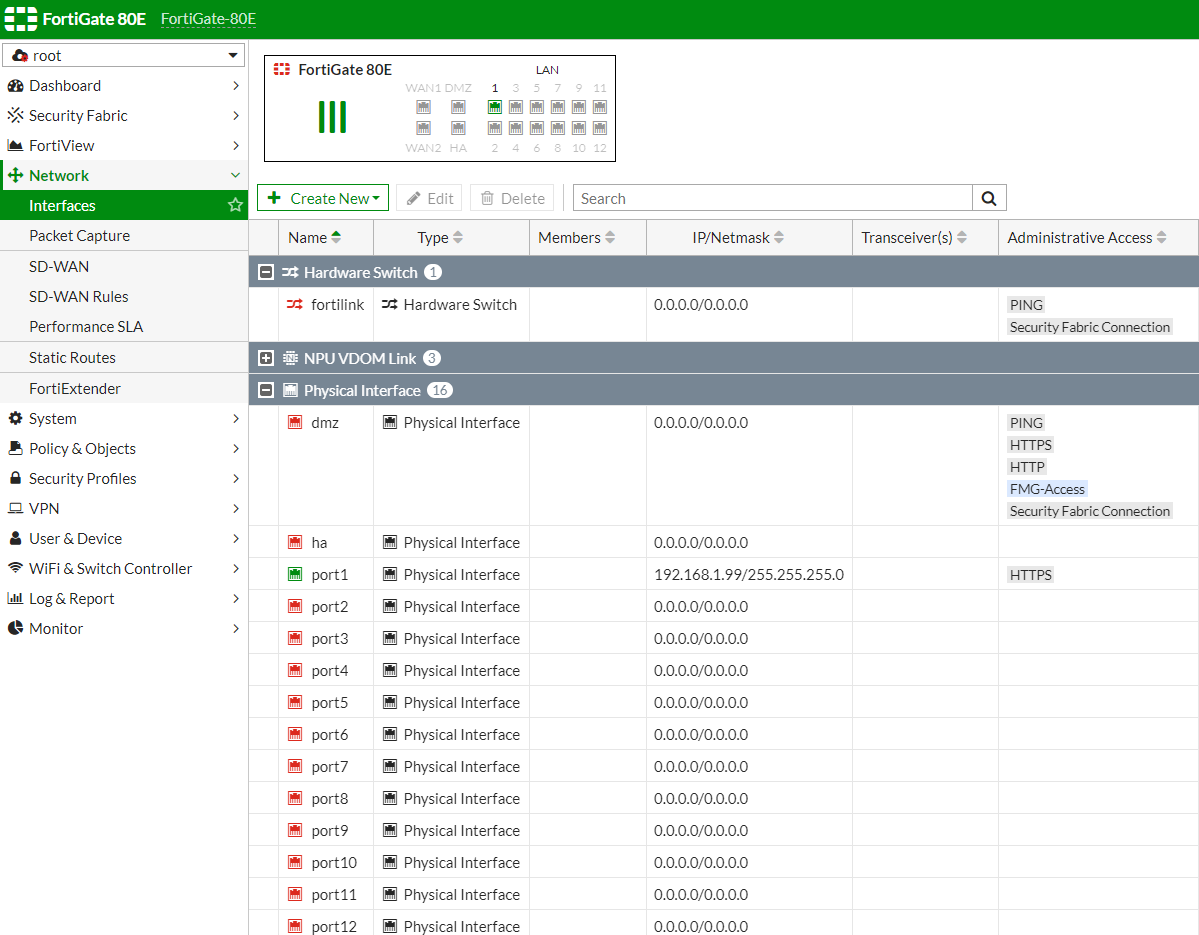

기준 장비는 Fortigate-80E , 펌웨어 v6.2.5 에서 진행했습니다.

명령어는 생각보다 간단합니다.

config system global

set vdmo-mode multi-vdom

end

하면 로그아웃이 되고 multi-vdom모드가 되는데 간단한 부 설정이 필요합니다.

config 하고 ?룰 눌러보면 위 처럼 매뉴가 새롭게 바뀌었습니다.

일단 GUI로 들어갑니다.

VDOM을 나누어도 root vdom은 그대로기 때문에 GUI접속에는 문제가 되지 않지만,

혹시나 확인이 필요하다면

config vdom

edit root

config system interface 에서 확인 하면 됩니다.

GUI에 접속하면 위 처럼 메뉴가 특이하게 변했습니다.

root VDOM의 인터페이스 설정으로 들어가면 모든 포트가 현재는 root vdom에 속해있는것을 볼 수 있습니다.

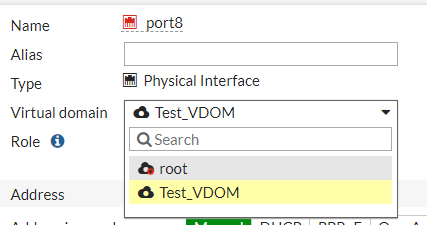

2번째 사진의 Virtual domain을 다른 VDOM으로 바꾸어주어야 2개 혹은 여러개의 장비 처럼 사용 가능합니다.

하지만 현재는 root VDOM만 존재하기 때문에 바꾸는 기능이 비활성화 입니다.

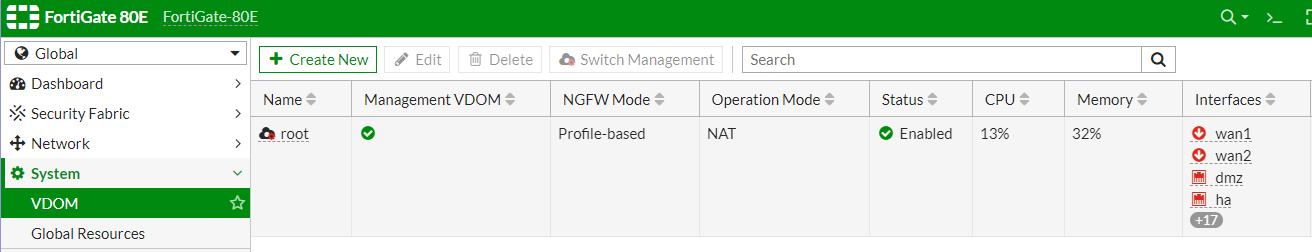

Global 메뉴의 System -> VDOM 메뉴로 가면 새로운 VDOM을 만들 수 있습니다.

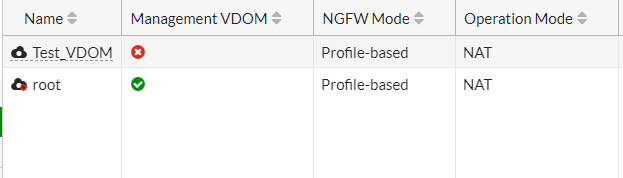

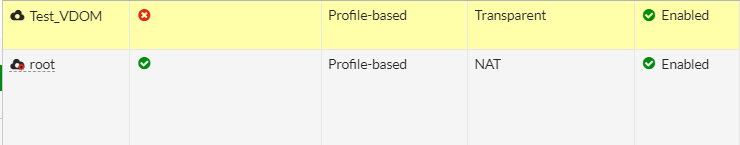

Create New를 통해 Test_VDOM을 생성하였습니다.

Test_VDOM을 생성하였기 때문에 VDOM을 변경하는게 가능해졌습니다.

테스트로 1,2번 포트는 NAT모드, 3,4번 포트는 TP모드로 구성 해보았습니다.

CLI에서 간단하게 변경하였습니다.

config vdom

edit Test_VDOM

config system settings

set opmode transparent

set manageip x.x.x.x/x

end

VDOM의 장점은 공통 설정(idel timeout, syslog 등등)을 제외한

개별 설정(policy, vpn 등등)은 각 VDOM마다 모두 다르게 설정 할 수 있기에

네트워크를 구성할 때 타 장비보다 매우 우수하게 아무리 특이한 구성도 문제없이 동작할 수 있습니다.

※ 주의 사항

Management VDOM이라는 항목이 있는데 Management VDOM으로

설정된 VDOM은 인터넷에 연결이 되어있어야 합니다.

Management VDOM을 통해 FortiGuard 라던지, DNS 등등 내부 관리에 필요한 동작들이

Management VDOM을 통해 동작하기 때문에 Management VDOM이 인터넷에 연결되어있지 않을 경우

몇몇기능에 문제가 생길 수 있습니다.

'일 > 보안' 카테고리의 다른 글

| SSL/TLS 원리 , 웹 송수신 시 데이터 보호 방법 (2) | 2024.07.24 |

|---|---|

| [Fortigate] Fortigate의 CDP 기능 Device Dection 사용하기 (0) | 2021.12.21 |

| [Fortigate] NAT <-> TransParent 모드 변경 하는 법 , 명령어 (0) | 2021.12.17 |

| [Fortigate] GUI 접속, CLI 접속 (0) | 2021.12.16 |

| [Fortigate] Asymroute 비대칭 라우팅 개념 (0) | 2021.11.29 |